[不具合]5月の累積更新プログラムをDCにインストールするとWindowsサービスのAD認証が失敗する

![[不具合]5月の累積更新プログラムをDCにインストールするとWindowsサービスのAD認証が失敗する](https://a-zs.net/wordpress/wp-content/uploads/3022/05/eye-1.jpg)

2022年5月11日にリリースされた累積更新プログラムをドメインコントローラー(DC)にインストールすると、ネットワークポリシーサーバー(NPS)、ルーティングとリモートアクセスサービス(RRAS)、Radius、拡張認証プロトコル(EAP)などのサービスで使用するサーバーやクライアントで一部のWindowsサービスのAD認証が失敗する不具合が確認されています。

(2022/5/20更新)不具合を修正する更新プログラムがリリースされました。

動画はこちらから

▲クリックで視聴可能です。

不具合を修正する更新プログラムがリリース

情報ソース

不具合の対象OS

- Windows 11【非DC】

- Windows 10 20H2 21H1 21H2【非DC】

- Windows Server 2022

- Windows Server 20H2

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows Server 2008 SP2

不具合が発生している累積更新プログラム

不具合の症状

5月の累積更新プログラムをドメインコントローラー(DC)にインストールした後、ネットワークポリシーサーバー(NPS)、ルーティングとリモートアクセスサービス(RRAS)、Radius、拡張認証プロトコル(EAP)などのサービスで使用されるサーバー・クライアントに一部のWindowsサービスのAD認証が失敗する可能性があります。

Redditのユーザーによると以下のようなエラーが表示されるとのことです。

NPSポリシー(証明書を使用)が機能せず、「ユーザー資格情報の不一致が原因で認証に失敗しました。指定されたユーザー名が既存のアカウントにマップされていないか、パスワードが正しくありませんでした。」

この不具合はドメインコントローラーとして使用されるサーバーに5月の更新プログラムがインストールされた場合にのみ影響します。

クライアントや非ドメインコントローラーのサーバーにインストールした場合はこの不具合の影響は受けません。

回避策

回避策1

修正パッチを適用するとこの不具合は解消されます。

回避策2

ドメインコントローラーにインストールした5月の累積更新プログラムをアンインストールすると解消する場合があります。

※この更新プログラムをアンインストールすると脆弱性の修正パッチや不具合修正が未適用の状態になります。

▼5月の累積更新プログラムの詳細はこちらを参照して下さい。

▼アンインストール方法はこちらを参照して下さい。

回避策3

ActiveDirectoryのコンピューターアカウントに手動で証明書をマッピングすると不具合が解消する場合があります。

手動でマッピングする方法は証明書のマッピングを参照して下さい。

方法はActiveDirectoryのユーザーアカウントまたはマシンアカウントに証明書をマッピングする場合と同様です。

回避策4

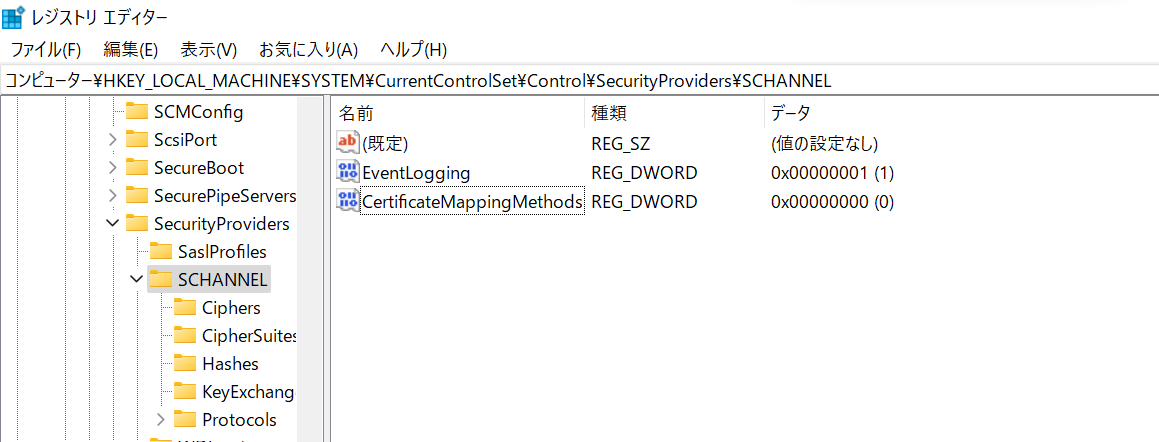

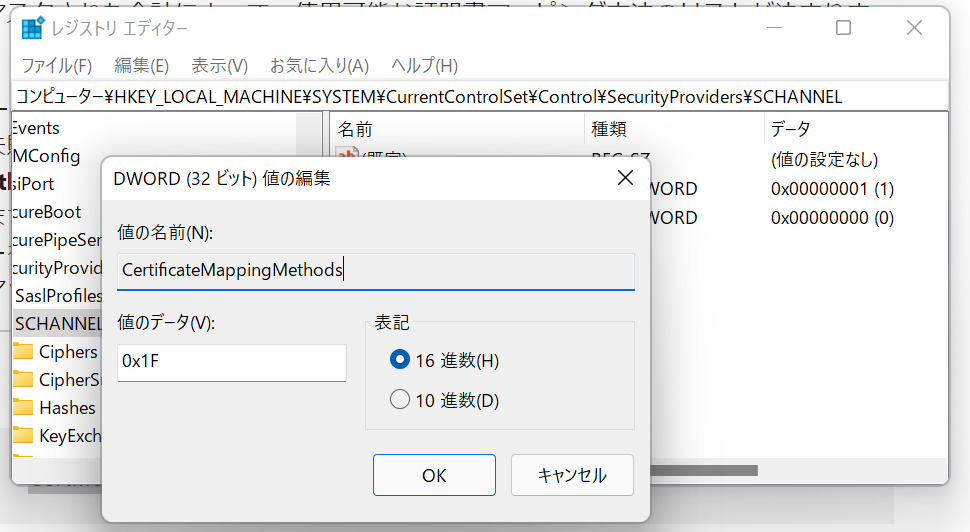

回避策1、2で不具合が解消されなかった場合、SChannelレジストリキーの値を設定すると解消する場合があります。

※レジストリを間違って操作するとPCが動かなくなる可能性があります。操作する場合はIT管理者に相談しましょう。

1.レジストリエディターを開き、以下の場所に移動します。

HKLM\System\CurrentControlSet\Control\SecurityProviders\Schannel\

2.値「CertificateMappingMethods」をDWORD値で新規作成します。

3.値「CertificateMappingMethods」を編集し、値のデータに「0x1F」を入力します。「OK」をクリックして完了です。

詳しい方法はKB5014754-Windowsドメインコントローラーでの証明書ベースの認証の変更の「SChannelレジストリキー」を参照して下さい。

MECM(SCCM)を使えば更新プログラム適用がもっと効率的に!

毎月リリースされる更新プログラムの適用をもっと効率化しませんか?

MECMの機能を使えば、1万台もの大量のPCにも同時に更新プログラムを配布、適用させることが可能です。弊社アーザスではMECMの構築から運用までサポートしています。お気軽にご相談下さい!