クラウドサービスを利用するならCSPMは必須!AWSをSophos Cloud Optixで守れ!

サーバー構築はAWSなどのパブリッククラウドサービスで簡単にできるようになりました。

ここで大きな誤解をされている方が意外に多くいらっしゃいます。セキュリティはクラウドサービス側に任せておけば大丈夫!と。

全く違います。ホスティングやレンタルサーバー、オンプレミスサーバーの場合と同様、クラウドサービスでも適切なセキュリティ設定を行う必要があります。

ただクラウドサービスの全てを把握して設定を行うのはかなり大変です。それをチェックしてくれるのが「Sophos Cloud Optix」というサービスです。

クラウドセキュリティ事件簿

クラウドサーバーのセキュリティ設定が正しく行われていないと、様々な被害に遭います。オンプレミスサーバーと同じですね。

ここでは実際に起った事件をいくつかご紹介します。

キャピタル・ワンで約1億人分の情報流出

米銀キャピタル・ワン・ファイナンシャルは米国内約1億人分のデータが違法にアクセスされていたことを明らかにした。この問題でシアトル在住の女性1人が29日に逮捕され、米アマゾン・ドット・コムは容疑者がクラウド部門の元従業員だったことを確認した。

起訴状では、流出したデータが「S3」に保存されていたと示唆。S3とはアマゾン・ウェブ・サービス (AWS) の「シンプル・ストレージ・サービス」を指す。

ここで重要なのはAWSやS3がクラッキングされたわけではないということです。過剰な権限を持ったAWS IAMロールが設定されていたため、不正アクセスを許す結果となりました。

米国の出生証明書の申請データが公開状態に

ユーザーが米国の州政府から出生・死亡証明書の写しを取得できるようにしているオンライン企業が、個人情報を含む膨大な申請書のキャッシュを公開したことが明らかになった。

出生証明書の写し用の75万2,000件以上の申請書が、Amazon Web Services(AWS)のストレージバケットから発見されました。(バケットには90,400件の死亡証明書の申請書も含まれていたが、これらはアクセスもダウンロードもできなかった)。

バルセロナに拠点を置くOnlinevitalus社が所有するこのバケットはパスワードで保護されておらず、簡単に推測できるウェブアドレスを知っている人なら誰でもデータにアクセスできるようになっていた。

「ストレージバケット」とはS3のフォルダのようなものです。

申請書には、申請者の氏名、生年月日、現在の自宅住所、メールアドレス、電話番号、過去の住所、家族の名前、パスポートの申請などの申請理由を含む過去の個人情報が含まれていました。

スプリントの請負業者が米国の携帯電話の請求書数十万枚を誤ってネット上に放置

携帯電話大手スプリントの請負業者が、AT&T、Verizon、T-Mobileの加入者の携帯電話の請求書数十万枚を、保護されていないクラウドサーバーに保存していた。

ストレージのバケットには261,300以上の文書があり、その大部分は2015年までさかのぼっての携帯電話の加入者への請求書だった。しかし、Amazon Web Services (AWS)上でホストされているバケットはパスワードで保護されておらず、誰でも内部のデータにアクセスできるようになっていた。

これまたS3です。

タフト&ニードルは何千もの顧客出荷ラベルを公開

マットレス・寝具大手のタフト&ニードルが、顧客の名前、住所、電話番号が記載された数十万枚のフェデックスの出荷ラベルを、保護されていないクラウドサーバー上に放置していたことが判明した。

236,400枚以上の出荷ラベルがパスワードなしでAmazon Web Services(AWS)のストレージバケットに保存されていたことが判明し、推測しやすいウェブアドレスを知っている人なら誰でも顧客データにアクセスできるようになっていた。これらのAWSストレージバケットは “プライベート “ではなく “パブリック “に設定されており、利用者が誤った設定をしている。

S3多いですね。

ここで重要な指摘がされています。利用している側が誤った設定をしたから公開されたのだと。

ユニクロオーストラリアの入力フォーム改ざん

Netcraftは、2019年5月13日頃にユニクロのオーストラリア向けオンラインショップが改ざんされ、画面上で入力する様々な情報が外部へ流出する可能性があったと報告した。

S3のアクセスコントロールリスト(ACL) が正しく構成されていなかったため、すべてのユーザーがバケット内のファイルを変更することができた。犯罪者はそれを利用し、S3バケットで見つかった全てのJavaScriptファイルに悪意のあるコードを追加した。

S3は画像ファイルだけではなく、WebサイトのJavaScriptファイルなど静的コンテンツの格納先としても利用されています。情報の流出だけではなく改ざんのリスクもあります。

利用者側の人為的な設定ミスが原因

これらの事件で注目してほしいこと。それは、クラウドサービスそのものに問題があったわけではないということです。

利用者側の人為的な設定ミスが原因なのです。

ただ、クラウドサービスの全てを把握して設定を行うのはかなり大変です。

そんな時に役に立つのが「Sophos Cloud Optix」です。

Sophos Cloud Optixは何をしてくれるのか?

一言でいうと、あらかじめ決められたルールに従ってクラウドサービスの設定ミスを検出してくれます。

Sophos Cloud Optixのようなサービスは「クラウドセキュリティポスチャ管理 (Cloud Security Posture Management : CSPM)」と呼ばれ、様々な製品がリリースされています。

弊社でもSophos CentralをAWSで使用しておりますが、警告を見るたびに確かにその通りだと思ったり、この設定はマズいんだと初めて分かったりします。どうしても人為的な設定ミスは起こりますので、CSPM無しでクラウドサービスを公開するのはあまり考えたくないですね。

▼Sophos Cloud Optixの細かい機能説明はこちらをどうぞ

【事例】Sophos Cloud Optixでどう防げるのか

設定ミスを検出してくれることは分かりました。

では、具体的にどうセキュリティ事件を防ぐことができるのでしょう?実際に起った事件を例にご紹介します。

MegacartによるS3バケット内のコードへのJavaScriptの注入

事件概要

クラッカー集団Megecartによる、S3バケットに対する不正侵入、改竄、個人情報流出が発生しました。

被害に遭った組織の多くは、デフォルト設定がPrivateではなかった頃のS3バケットを利用していたとみられます。日本企業の海外拠点でも複数の被害が報告されました。

具体的な犯行手口

【1】S3バケットやAzure Blob Strageといったクラウドストレージに対してスキャニングを実施。

【2】アクセスに成功したら、JavaScriptコンテンツに、カード情報を抽出して外部サーバへ送信するJavaScriptコードを注入。

【3】Webサイトにユーザがアクセスすると、注入された不正なJavaScriptが実行され、支払い時に入力されたカード情報を外部サーバへ送信。

Sophos Cloud Optixでこう防げる

・コンプライアンスポリシーチェック

S3バケットに対する複数のポリシーチェック機能(Publicなアクセス権設定、暗号化設定等)が、脆弱な設定を検知します。誤って公開されているS3バケットはこれで分かります。

・AIによる異常ログイン検知

もし不正にアクセスされたとしても、通常と異なる場所(IPアドレス)からのアクセスを検知し、警告を通知します。

米国大手銀行キャピタル・ワンのS3バケットから顧客情報漏洩

クラウドセキュリティ事件簿でもご紹介した事件です。

事件概要

Amazonの元従業員がWAF (Web Application Firewall)の設定ミスを突いて侵入し、S3バケットの個人情報へ不正アクセスしました。

結果、以下のような甚大な被害が出ました。

▶ S3バケットからの情報流出

・14万件の米国社会保障番号

・100万件のカナダ国民社会保険番号

・8万件の銀行口座番号

・氏名、住所、クレジットカードスコア等の情報

▶ 1億~1億5000万ドルの費用

・顧客への告知

・クレジット監査

・IT費用

・法的支援

▶5%の株価下落

具体的な犯行手口

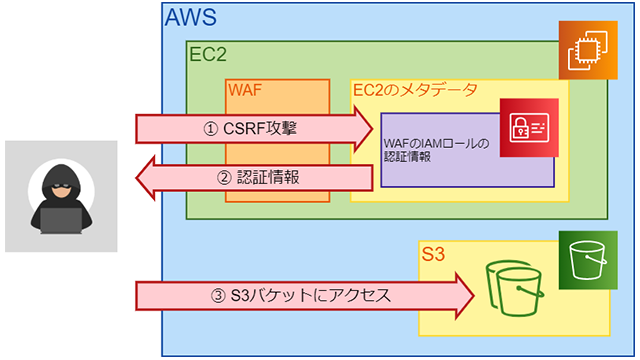

S3バケットを含むAWSのWebサービスに対して、WAFのIAMロールが過剰に多くの権限を持っていたことが原因です。

【1】独自に構築されていたWAF (Web Application Firewall)のSSRF脆弱性(Server Side Request Forgery)を突いて、バックエンドのEC2からWAFのIAMロールの認証情報を取得。

【2】WAFのIAMロールには過剰に権限が付与されており、複数のS3バケットにアクセス可能。非公開のS3バケットへ不正アクセスし情報を取得。

Sophos Cloud Optixでこう防げる

・コンプライアンスポリシーチェック

過剰な権限を与えすぎているサービスに対して、定期的なポリシーアセスメントの実行ができます。これでWAFのIAMロールに過剰な権限が付与されていることが分かります。

・AIによる異常ログイン検知

もし仮に認証情報が盗まれたとしても、通常と異なる場所(IPアドレス)からのアクセスを検知し、警告を通知します。

最後に

AWSやAzureのようなクラウドサービスを使用しているなら「SCPM」を導入した方がよいです。特に機密情報を取り扱う場合は必須だと思います。

まずは無償評価版を試してみることをおすすめします。

Sophos Cloud Optixの導入に関するご質問・ご相談がございましたら、以下のお問合せフォームからお願いいたします。