EmotetがAdobe Reader PDFコンポーネントのインストーラーに偽装して再拡散

Bleeping Computerは、2021年1月に抑え込まれたマルウェア「Emotet」が、Adobe Readerのコンポーネントインストーラーを装い再度拡散していると報じました。

非常に騙されやすく検知しにくい手法を使用しているので、十分な注意が必要です。

情報ソース

Emotetが偽のAdobe WindowsAppインストーラーパッケージを介して拡散するように | Bleeping Computer

「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構

マルウエアEmotetへの対応FAQ – JPCERT/CC Eyes | JPCERTコーディネーションセンター公式ブログ

感染するとどうなるのか

以下のような重要情報が漏洩します。

- 過去に送受信したメールアドレスと表示名

- 過去に送受信したメールのメール件名とメール本文(添付ファイルも取得される)

- Webブラウザに保存されていた認証情報

それ以外にも深刻な被害を被る可能性があります。

- ランサムウェアなど他のマルウェアに二次感染する。

- 社内のPCに感染を拡げる。

- 外部へのEmotet拡散の踏み台にされる。

感染経路

① 攻撃者からメールが届く

↓

② 文中のリンクをクリックする

↓

③ Google Driveに遷移する

↓

④ PDFファイルをプレビューする

↓

⑤ Windowsアプリインストーラーを開く

↓

⑥ Adobe Readerのコンポーネントをインストールする

↓

⑦ Emotetに感染

感染するまでの経路が長いためそこまで警戒する必要がないように思えます。しかし被害者を信じさせる手法がいくつか含まれており、騙されてしまう可能性が高いです。

今年1月に攻撃が始まったマルウェア「BazarLoader」の手法によく似ています。

① 正規のメールの返信を装う「リプライチェーン攻撃」

全く知らないところからのメールなら、スパムやフィッシングを警戒すると思います。

Emotetは被害者や所属組織のメールを何らかの方法で窃取し、そのメールの返信を装います。送信者やメールアドレス、件名、本文などを流用するため、疑いを持ちづらいです。

文面が解雇通知や特別ボーナス支給通知など無視できないような内容で、詳しくはPDFを見るようにとリンクがあるとクリックしてしまいますよね。

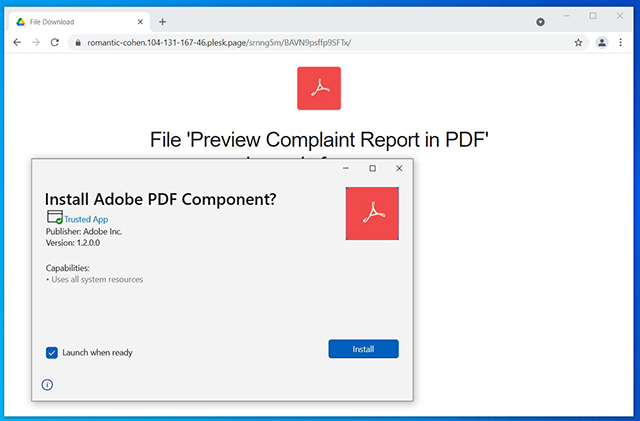

⑥ 正規のAdobe Readerのコンポーネントを装いインストールさせる

Emotetに感染させるために、正規のAdobe Readerのコンポーネントを装ってインストールさせます。

正規のAdobe PDFアイコン、「信頼できるアプリ」としてマークされる証明書、偽の発行元情報を持っているため、正規のAdobeアプリケーションのように見えます。見分けるのは容易ではありません。

被害を防ぐ方法

従来のEmotetの手法と異なりWordファイルのような添付ファイルを介さないため、アンチウィルスソフトに完全に頼ることはできません。

社員にEmotetの手法を知ってもらうことが重要です。もしPDFファイルへのリンクを開いてしまったとしても、偽のAdobe Readerのコンポーネントをインストールしなければ感染しません。

EmoCheckで感染の有無を確認できる

JPCERT/CCが「EmoCheck」というEmotetの感染有無を調べるツールを配布しています。

最後に

巧妙な手法で再拡散を始めたEmotetが大流行する可能性は高いと思います。

社員への注意を徹底しましょう。