[ランサムウェア]リモートデスクトップを使ったリモートワークが狙われている!

新型コロナの影響でリモートワークをされている方は多いと思います。そんな中、リモートデスクトップを利用している環境を狙ったランサムウェア被害が多発しています。

なぜリモートデスクトップが狙われるのでしょうか?そしてどうやって被害を防げばよいのでしょうか?

ランサムウェアとは

感染するとPC内のファァイルを勝手に暗号化し、元に戻す代わりに身代金を要求してくる不正プログラムのことです。

最近では米国の石油パイプライン企業のColonial Pipelineがランサムウェアの被害に遭い、市場に大きな影響が出ています。

リモートデスクトップとは

Microsoftが提供している、PCをリモートで操作をするためのソフトウェアです。IDとパスワードがあれば、遠くにあるPCを画面を通して操作可能になります。

なぜリモートデスクトップが狙われやすいのか?

- デフォルトでパスワードの認証回数制限が無いから

- デフォルトで多要素認証ができないから

- リモートワークで使用している人が多いから

デフォルトでパスワードの認証回数制限が無いから

デフォルトではWindowsへのログインに失敗しても何度もやり直しができます。

そのためブルートフォースアタック(総当り攻撃)に弱く、パスワードが十分に複雑ではない場合、簡単に突破されてしまいます。

デフォルトで多要素認証ができないから

今では一般的な多要素認証ですが、デフォルトでは使用することができません。

IDとパスワードだけでインターネットに晒すのはかなり危険です。

そもそも危険性を認識せずにリモートワークで使用している人が多い

新型コロナ禍の影響でリモートワークをする人が一気に増えました。

持ち出したPCのデータとインターネット上の情報だけで仕事が完結するなら問題ありませんが、社内のリソースにアクセスしなければならないケースはどうしても起こります。そんな時に利用されるのが自宅から社内へリモートデスクトップでアクセスする方法です。馴染みがあり分かりやすいため利用している人が多いです。

問題なのは、危険性に気付かず安易にリモートデスクトップサーバをインターネットに開放してしまっていることです。

できるだけ安全にリモートデスクトップを使用する方法

リモートデスクトップを使わないとどうしても仕事にならない方は多いと思います。せめて、できる限りの安全策は取っておきましょう。

アカウントロックアウトを使用する

アカウントロックアウトとは、ログインに失敗したら一定期間ログイン不可にする機能です。

アカウントロックアウトを使用するには「アカウントのロックアウトのしきい値」「アカウントロックアウトカウンターのリセット」「アカウントのロックアウト期間」の3つの項目を設定する必要があります。

例えば以下の設定にした場合、

- アカウントのロックアウトのしきい値:10

- アカウントロックアウトカウンターのリセット:10分

- アカウントのロックアウト期間:15分

10分以内に10回ログインに失敗したら、15分間ロックアウト(ログイン不可)されます。

パスワードを複雑にする

この記事でも紹介されているように、簡単なパスワードを設定していると簡単に侵入されてしまいます。

可能な限り複雑にすると侵入される可能性は減ります。(絶対ではない)

ポート番号を変える

リモートデスクトップのデフォルトのポート番号は3389です。そのポート番号を狙い撃ちした攻撃を防ぎます。

ただ、ポート番号を変更してもポートスキャンされればすぐに分かってしまいます。あくまでデフォルトのままよりは安全程度で考えておきましょう。

分かりづらいユーザーIDにする

ログインするにはユーザーIDとパスワードが必要です。

パスワードを複雑にするように、ユーザーIDも分かりづらいものにしましょう。

間違っても「Administrator」「Admin」「User」なんて単語は使わないように!

接続元のIPアドレスを制限する

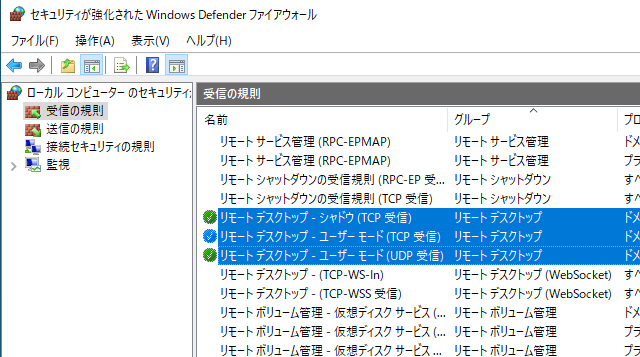

以下の3つの項目について、パブリックからの受信を制限します。

- リモートデスクトップ – シャドウ(TCP受信)

- リモートデスクトップ – ユーザーモード(TCP受信)

- リモートデスクトップ – ユーザーモード(UDP受信)

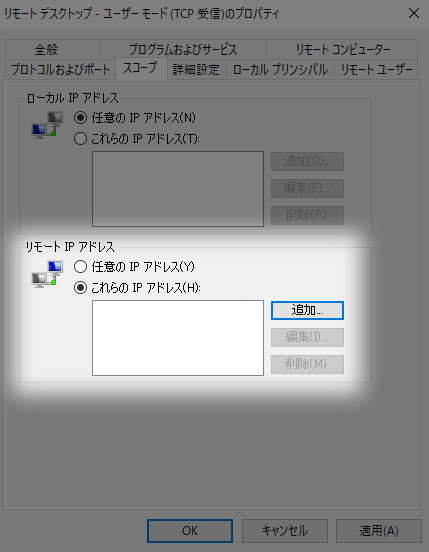

▼接続元のIPアドレスを追加します。

多要素認証を導入する

多要素認証を導入するサービスを提供しているサードパーティがいくつかあります。具体的には紹介しませんが、そのようなサービスを利用するとIDとパスワードが分かっても簡単には侵入されなくなります。

VPN経由で使用する

リモートで社内リソースに接続するのであればVPNは鉄板でしょう。

ただしVPNだから絶対に安全か?言われればそうではありません。インターネットVPNの場合、インターネットに公開されている点ではリモートデスクトップサーバーと変わらず、油断すると簡単に侵入されてしまいます。

アカウント管理をちゃんとやる、VPN機器のファームウェアを最新にするなどやるべきことはやりましょう。

最後に

リモートデスクトップサーバーを直接インターネットに公開することはできる限り避けましょう。

適切に管理されているVPN経由での利用を強くすすめます。