[Azure AD]Windows LAPSでWindowsローカル管理者のパスワードのセキュリティを強化しよう!

![[Azure AD]LAPSを使ってデバイスのパスワードを管理する方法](https://a-zs.net/wordpress/wp-content/uploads/3023/07/laps_4.png)

Windows LAPSとは、Azure AD、Active Directry管理下においたローカル管理者アカウントのパスワードを管理する機能で、パスワードのセキュリティリスクを強化することができます。

この記事ではLAPSが解決する問題と、LAPSの設定方法についてご紹介します。

Windows LAPSとは

Windows LAPS(以降 LAPS)はLocal Administrator Password Solutionの略称で、Azure AD、またはActive Directryに参加したデバイスのローカル管理者アカウントパスワードを管理、バックアップする機能です。

管理下に置いたデバイスにランダムに生成したパスワードを生成、設定することで、デバイスのセキュリティを強化することができます。

パスワードを利用した攻撃とその被害拡大を防ぐ

LAPSを使用すると、各デバイスごとのローカル管理者アカウントに一意のランダムなパスワードを自動で生成、設定することができます。

例えば、複数のデバイスで同じパスワードを使い回している場合、1台攻撃を受けると同じパスワードのデバイス全てが被害を受けるリスクがあります。LAPSを使用することで、もしデバイスが攻撃を受けてもデバイスごとにランダムな組み合わせでパスワードが設定されているため、被害拡大を防ぐことができます。

Microsoftによると、ユーザーのパスワードハッシュを盗み出し、そのハッシュ値を再利用して認証を回避する「パス・ザ・ハッシュ攻撃」などのサイバー攻撃を防止になるとのことです。

パスワードのバックアップ、リセットも可能

なお、生成されたパスワードはAzureまたはActive Directory上にバックアップされますので、デバイスにアクセスできなくなったとしてもパスワードをリセットしてサインインすることが可能です。

LAPSの設定方法

1. AzureでLAPSを有効化する

まず最初にAzureの設定でLAPSを有効化します。

1.デバイス > デバイスの設定 を選択します。

2.「ローカル管理者設定」の「Azure AD Local Administrator Password Solution(LAPS)を有効にする(プレビュー)」を「はい」に設定します。

2. Intuneからポリシーを展開する

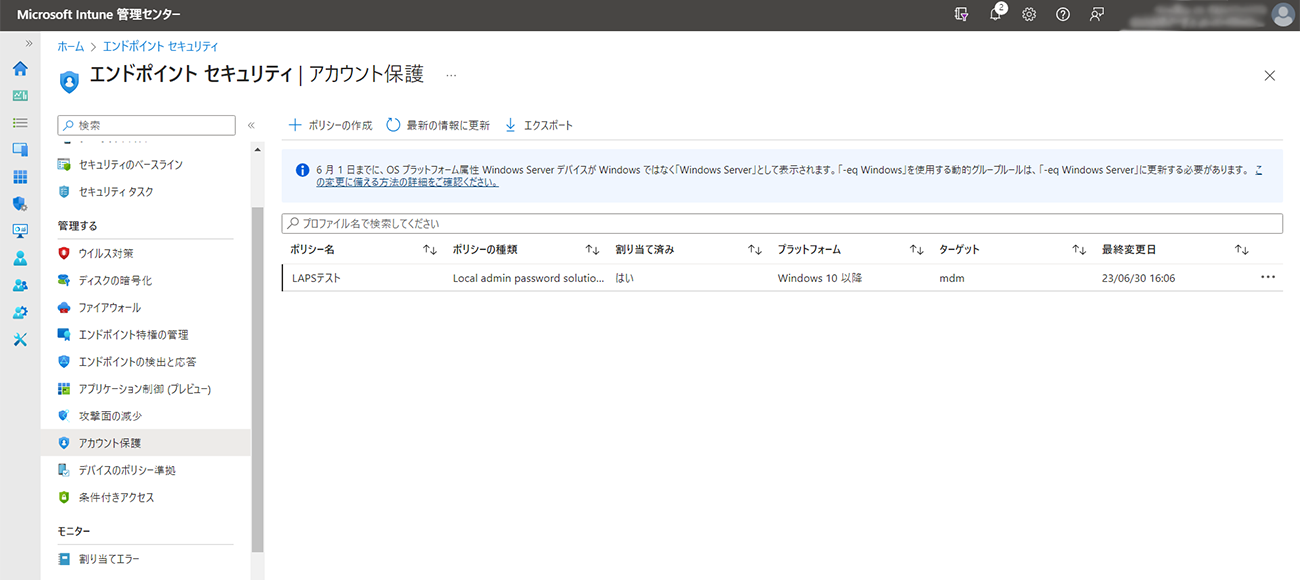

1. ホーム > エンドポイントセキュリティ > アカウント保護 を選択します。

2. 「ポリシーの作成」でポリシーを作成します。

▼今回は「LAPSテスト」という名前でポリシーを作成しました。

ポリシーのプロファイル設定

今回作成したポリシーは、以下のように設定しました。

管理下に置くグループのフィルタリングや、除外するグループなどの設定も可能です。

パスワードのバックアップ先、自動生成するパスワードの複雑さの指定ができます。

ポリシーを適用するデバイスで既にアカウント・パスワードが設定されている場合は、プロファイル設定に記載されたアカウント・パスワードで上書きされます。

パスワード有効期間日数に表示されている有効期間を過ぎると、新しいパスワードが発行されます。

3. 任意のデバイスグループに展開すると、展開したデバイスグループパスワード管理がLAPSで可能になります。

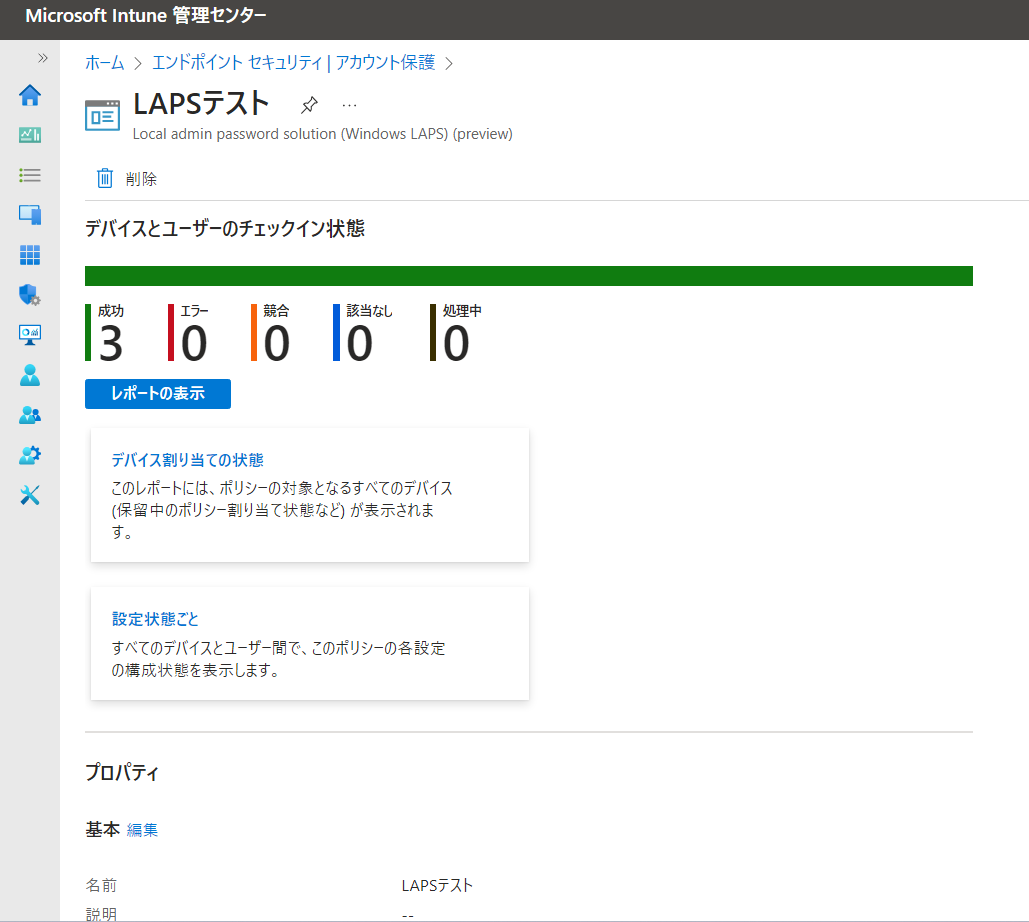

▼「デバイスとユーザーのチェックイン状態」で、ポリシーがデバイスに正常に適用されていれば、「成功」ステータスでカウントされます。

バックアップしたパスワードを確認する方法

デバイスのパスワードは、バックアップディレクトリに指定したAzureで確認することができます。

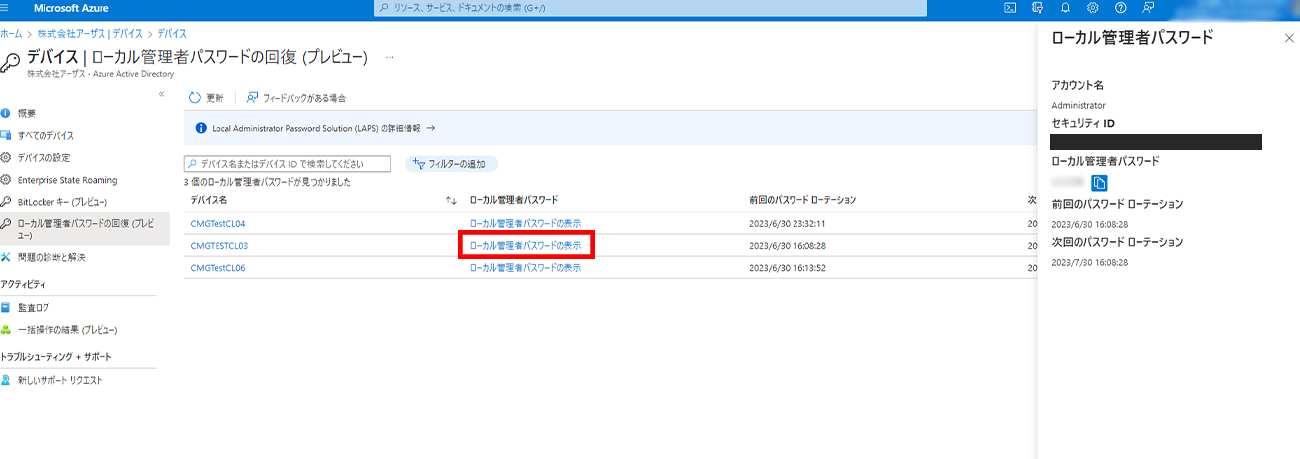

1. ホーム > デバイス > デバイス > ローカル管理者パスワードの回復(プレビュー) で、LAPSが有効なすべてのデバイスを表示します。

2. 「ローカル管理者パスワードの表示」を選択するとパスワードが表示されます。

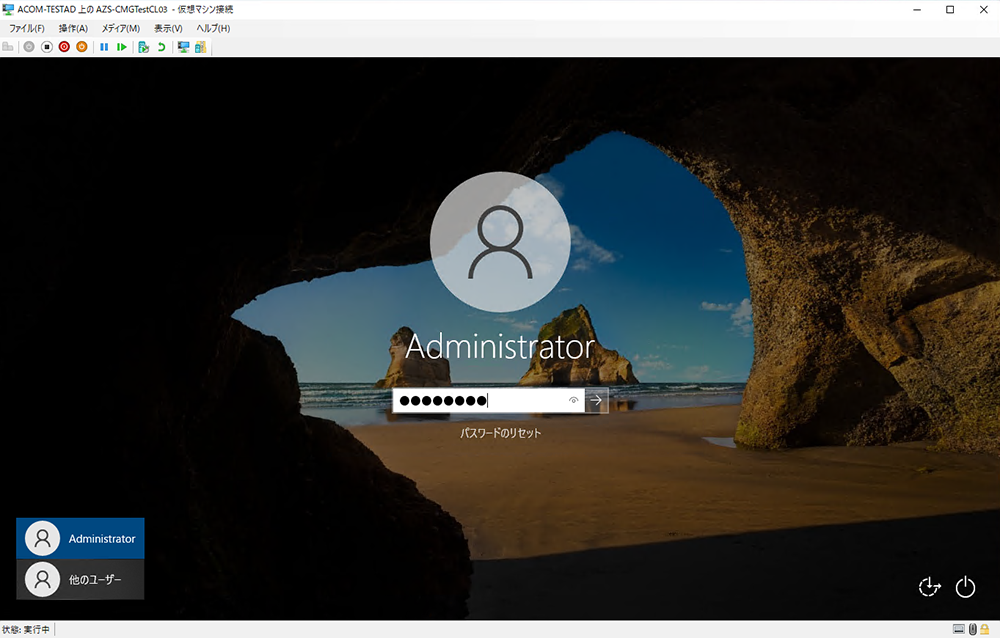

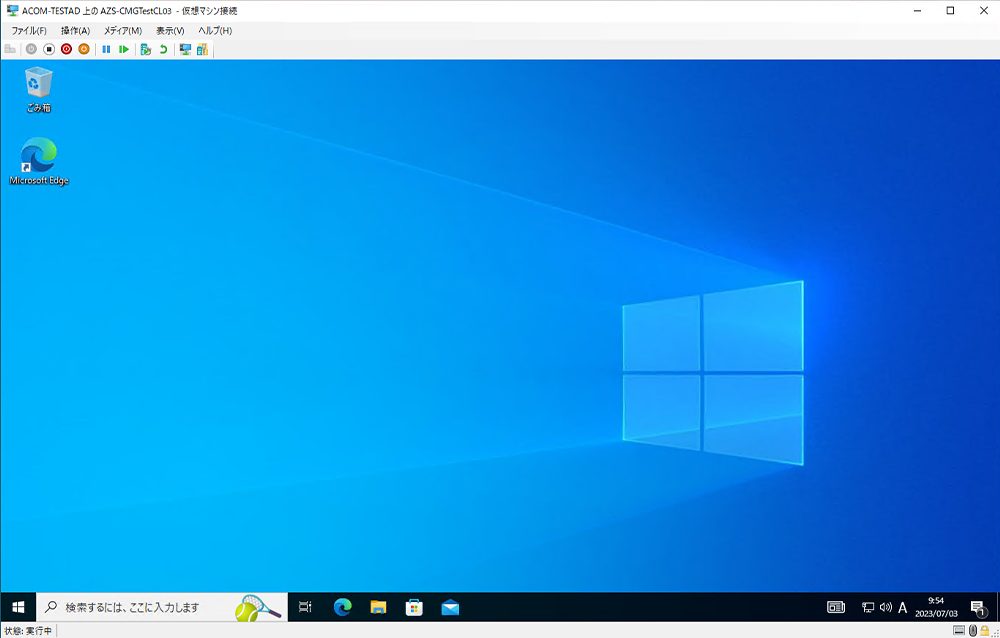

表示された自動生成パスワードでサインインできるか

最後に

LAPSはエンドポイント管理のセキュリティを簡単に強化することができます。Intune環境をお持ちでまだ使用されていない場合は、ぜひお試しください。

他にIntune、Azureでお困りのことがございましたら、ぜひお気軽にアーザスまでご連絡下さい。