[対策あり]Microsoft Exchange Serverにゼロデイ脆弱性(CVE-2022-41040,CVE-2022-41082)

![[対策あり]Microsoft Exchangeサーバーにゼロデイ脆弱性(CVE-2022-41040,CVE-2022-41082)](https://a-zs.net/wordpress/wp-content/uploads/3022/10/202210_exchangeserver_vulnerability-eye-1.jpg)

2022年9月30日(現地時間)、Microsoft Exchange Serverに未修正のゼロデイ脆弱性(CVE-2022-41040,CVE-2022-41082)がMicrosoftによって発表されました。

Microsoftはこの脆弱性への回避策を提供しており、回避策の適用で対策可能です。

情報ソース

対象OS

- Microsoft Exchange Server 2019

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2013

※Microsoft Exchange Onlineはこの脆弱性の影響を受けません。

脆弱性の詳細

既にこれらのゼロデイ脆弱性を悪用した標的型攻撃が確認されています。

これらの脆弱性を連携させると、Active Directoryの監視や、ハンズオンキーボード攻撃が可能になるとのこと。

Microsoft Exchange Server の特権昇格の脆弱性(CVE-2022-41040)

サーバーサイドリクエストフォージェリ(SSRF)の脆弱性です。

攻撃者がMicrosoft Exchange Serverへの認証済みアクセスを取得した場合、脆弱性のあるサーバーから、他のサーバーに対して悪意のあるコマンドを実行する可能性があります。

Microsoft Exchange Server のリモートでコードが実行される脆弱性(CVE-2022-41082)

PowerShellにアクセスできる場合、リモートコード実行(RCE)が可能になる脆弱性です。

CVE-2022-41040同様、攻撃者がMicrosoft Exchange Serverへの認証済みアクセスが取得できた場合、リモートで悪意のあるコマンドを実行される可能性があります。

回避策

Microsoftがアナウンスしている回避策で対策できます。

【回避策1】Exchange Server 緊急緩和サービス(EMS)を有効にする

Exchange Server 緊急緩和サービス(EMS)を有効にすると回避策が適用されます。

既に有効にしている場合は自動で回避策が適用されます。

▼Exchange Server 緊急緩和サービス(EMS)を有効にする方法は以下リンクを参照して下さい。

【回避策2】管理者以外のリモートPowerShellアクセスを無効にする

Microsoftは組織内の管理者以外のユーザーのリモートPowerShellアクセスを無効にすることを推奨しています。

▼リモートPowerShellアクセスを無効にする方法は以下リンクを参照して下さい。

【回避策3】Exchange オンプレミス緩和ツールを実行する

Exchange On-premises Mitigation Tool v2 (EOMTv2)をダウンロードし、実行すると回避策を適用できます。

【回避策4】IIS Managerを手動で設定する

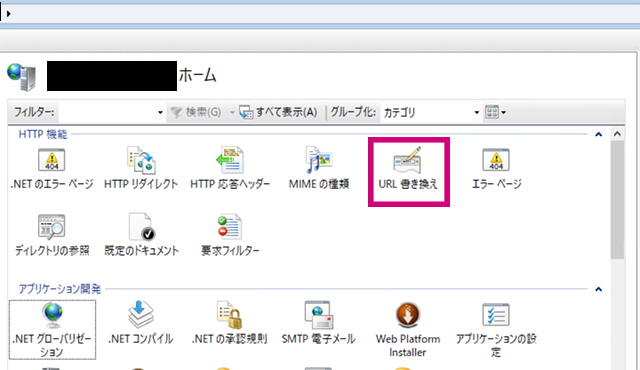

1. IIS マネージャーを開きます。

2. 任意のExchangeサーバーの[Default Web Site] を選択します。

3. 機能ビューで、[URL 書き換え] をクリックします。

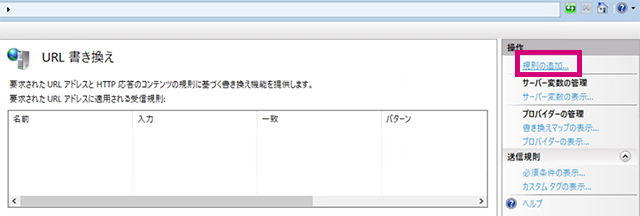

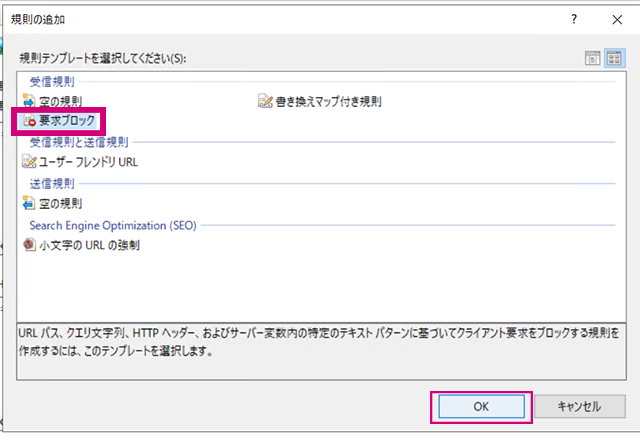

4.[操作]タブから[規則の追加]をクリックします。

5.[要求ブロック]を選択して[OK]をクリックします。

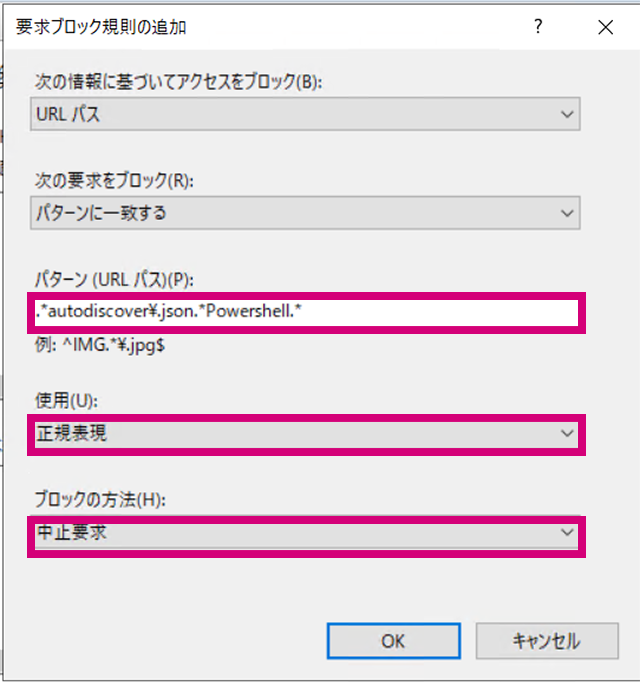

6.以下の設定を変更します。

①[パターン(URLパス)]に以下のコマンドを入力します。

.*autodiscover\.json.*Powershell.*

②[使用]を「正規表現」に変更します。

③[ブロックの方法]を「中止要求」に変更します。

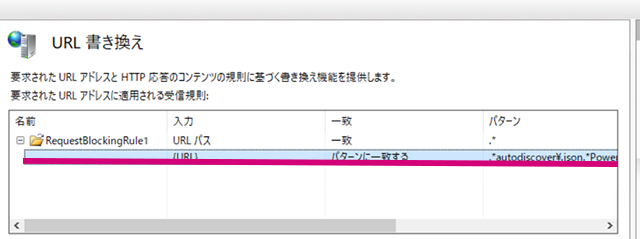

7.作成した規則の「+」マークをクリックし、パターン「.*autodiscover\.json.*Powershell.*」をダブルクリックして編集します。

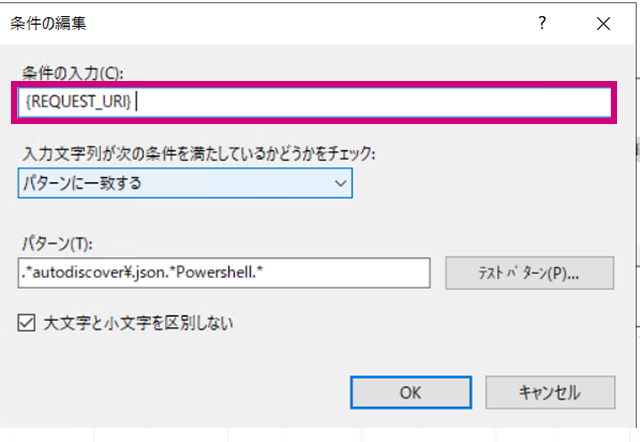

8.[条件の入力]を 「{URL}」 から「{REQUEST_URI}」へ変更後、「OK」をクリックして完了です。

Microsoftは修正パッチを今後リリース予定

Microsoftはこれらの脆弱性を修正する更新プログラムをリリースする予定です。

10月12日(日本時間)のパッチチュースデーごろのリリースが予想されます。

MECM(SCCM)を使えば不具合の修正パッチも大量のPCへ同時に適用可能です!

MECMの機能を使えば、1万台もの大量のPCにも同時に修正パッチや更新プログラムを配布、適用させることが可能です。弊社アーザスではMECMの構築から運用までサポートしています。お気軽にご相談下さい!