[修正済]Windowsサーバーのドメインが乗っ取られるPetitPotam脆弱性に注意!

![[注意喚起]Windowsドメインを乗っ取られるPetitPotam攻撃に気を付けて!](https://a-zs.net/wordpress/wp-content/uploads/5221/07/win_domain_attack-eye3.jpg)

2021年7月23日、MicrosoftからWindowsサーバーのドメインが乗っ取られる可能性がある「PetitPotam」脆弱性について発表がありました。

(2021/8/10)累積的な更新プログラム(KB5005033)によって修正されています。

PetitPotam攻撃って何?

古典的なNTLMリレー攻撃の一種だとMicrosoftはアナウンスしています。

NTLMリレー攻撃とは

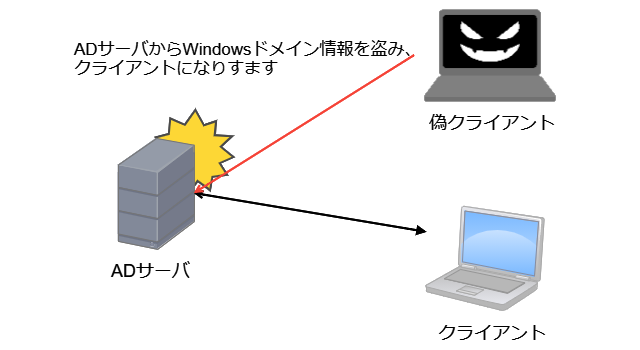

WindowsドメインコントローラーやWindows Serverを標的にした攻撃です。

クライアントとやり取りするサーバに攻撃することでWindowsドメイン情報を盗み、サーバとやり取りするクライアントに成りすましてデータを盗みます。

内部ネットワークに侵入した後で可能となる攻撃ではありますが、危険であることに変わりはありません。

▼Windowsドメインに対するクレデンシャルリレー攻撃についての詳細はこちら

対策方法

ドメインでNTLM認証が有効になっているADサーバで、「認証局のウェブ登録」、「証明書の登録ウェブサービス」を有効にしている状態だとこの攻撃を受けやすいようです。

PetitPotam攻撃にはNTLM認証を無効にすることが最善の対策とされています。

NTLM認証を無効にするには以下の方法が開示されています。

- ドメインコントローラーからNTLM認証を無効にする

- IISマネージャから「NTLM for IIS」を無効にする

- グループポリシーからドメイン内のすべてのADサーバーのNTLMを無効にする

ドメインコントローラーからNTLM認証を無効にする方法(推奨)

Microsoftは「ドメインコントローラーからNTLM認証を無効にする」方法を推奨しています。

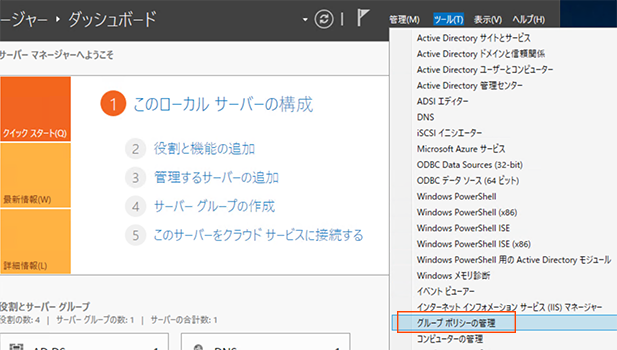

▼①サーバーマネージャー 「グループポリシーの管理」を開きます。

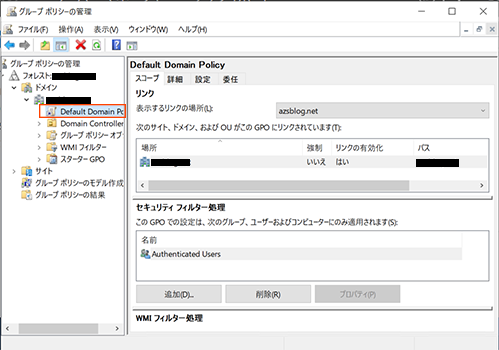

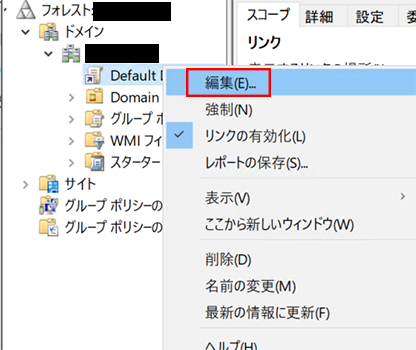

②フォレスト>ドメイン>Defalt Domain Policy へ移動し、右クリックで「編集」をクリックします。

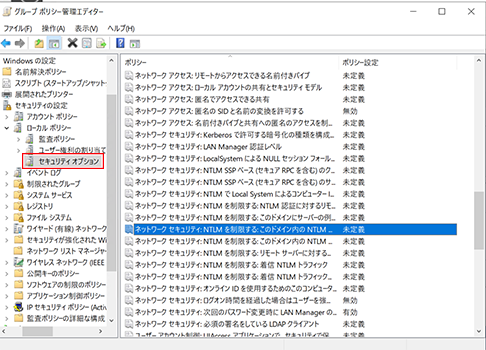

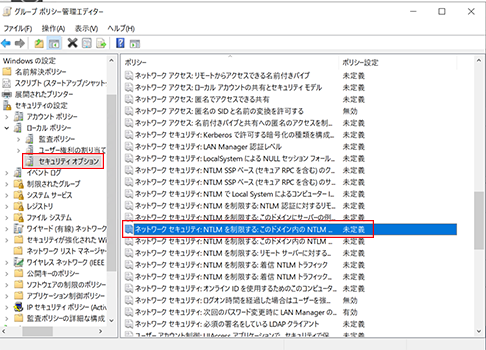

③コンピュータの構成>ポリシー>Windowsの設定>セキュリティの設定>ローカルポリシー>セキュリティオプションに移動します。

④「ネットワークセキュリティ:NTLMを制限する:このドメイン内のNTLM認証」を選択してから右クリックし、「プロパティ」を開きます。

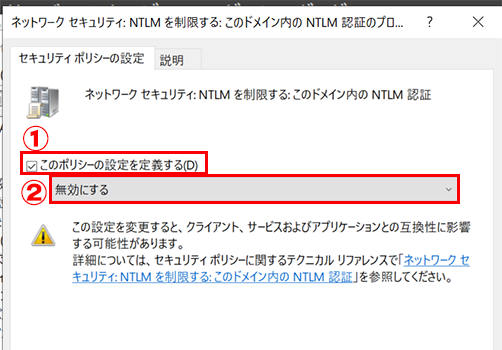

⑤「プロパティ」の「このポリシーの設定を定義する」にチェックを入れてから、「無効にする」を選択します。

⑥「適用」してから「OK」をクリックします。

⑦「ネットワークセキュリティ:NTLMを制限する:このドメイン内のNTLM認証」が「無効」に変更されたか確認できたら完了です。

NTLMが無効にできない場合

- IISマネージャでEPAを有効にする

- SMB署名などの署名機能を使ってみる

もしNTLM認証を無効にできない場合は認証保護を強化する「EPA」を有効にするか、「SMB署名」などの署名機能を使うことをおすすめします。

▼Active Directory証明書サービス(AD CS)に対するNTLMリレー攻撃対策についての詳細はこちら