何が違うの?Microsoft DefenderとMicrosoft Defender for Endpoint

とあるお取引先でIntuneを使ってアンチウィルスの管理を行うことになりました。

そこで話題に出たのがMicrosoft DefenderとMicrosoft Defender for Endpointは何が違うのか。

名前だけ聞くと何となくMicrosoft Defenderの発展版がMicrosoft Defender for Endpoint・・・と思われがちですが、実はこの二つ全っっっ然違う製品なんです。

では何が違うのか?それを学んでいきましょう

Microsoft Defender

Microsoft Defender(昔はWindows Defenderという名前でした)は、Windows 8からWindowsに標準で搭載されるようになったセキュリティ対策ソフトです。

標準搭載されるようになったきっかけは、Windowsユーザーがセキュリティソフトをインストールしていないという当時の環境でした。

そこでMicrosoftがマルウェアなどの脅威からPCを守るために標準機能として追加するようになりました。

機能

Microsoft Defenderの機能をリスト化すると以下のようになります。

- マルウェア・ウィルスと脅威の防止

- デバイスのパフォーマンスと正常性の確認

- ファイアウォールとネットワーク保護

- アプリとブラウザーコントロール

端的にいうとMicrosoft Defenderは主に マルウェアやウィルスの侵入を事前に防ぐ 機能を有しています。

Intuneで設定する場合

Microsoft Defenderの機能は基本的には個人のパソコンでも設定を行うことが可能ですが、企業で管理する場合はグループポリシーで細かな設定が可能です。

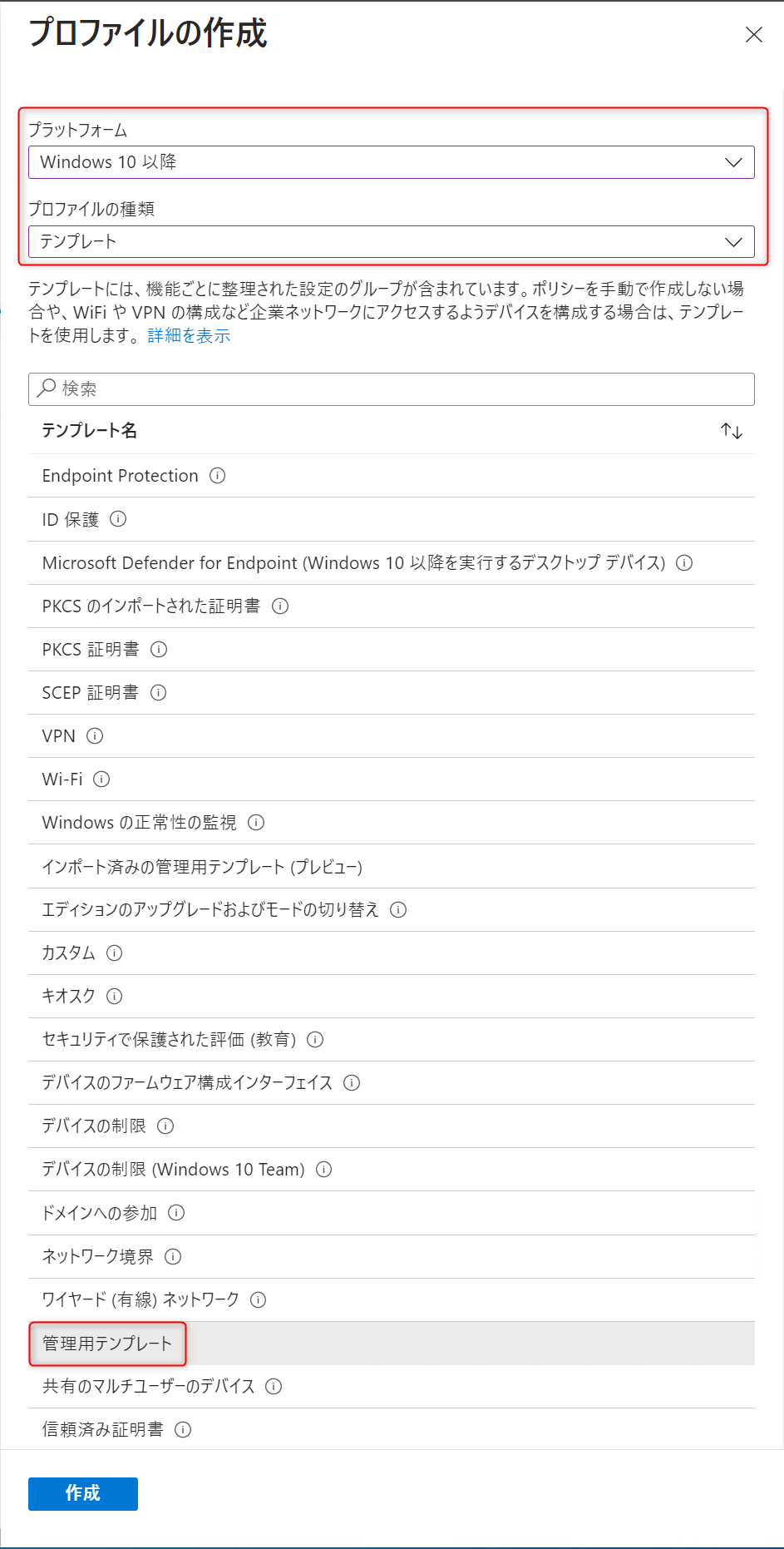

IntuneでMicrosoft DefenderのGPOを設定する場合には、Intune管理コンソールの左にある[デバイス]>[構成プロファイル]から以下のプロファイルを使用することで設定が可能となっています。

プラットフォーム:Windows10以降

プロファイルの種類:[テンプレート]>[管理用テンプレート]

プロファイルの種類を選択後、プロファイル名の設定を行う必要があります。

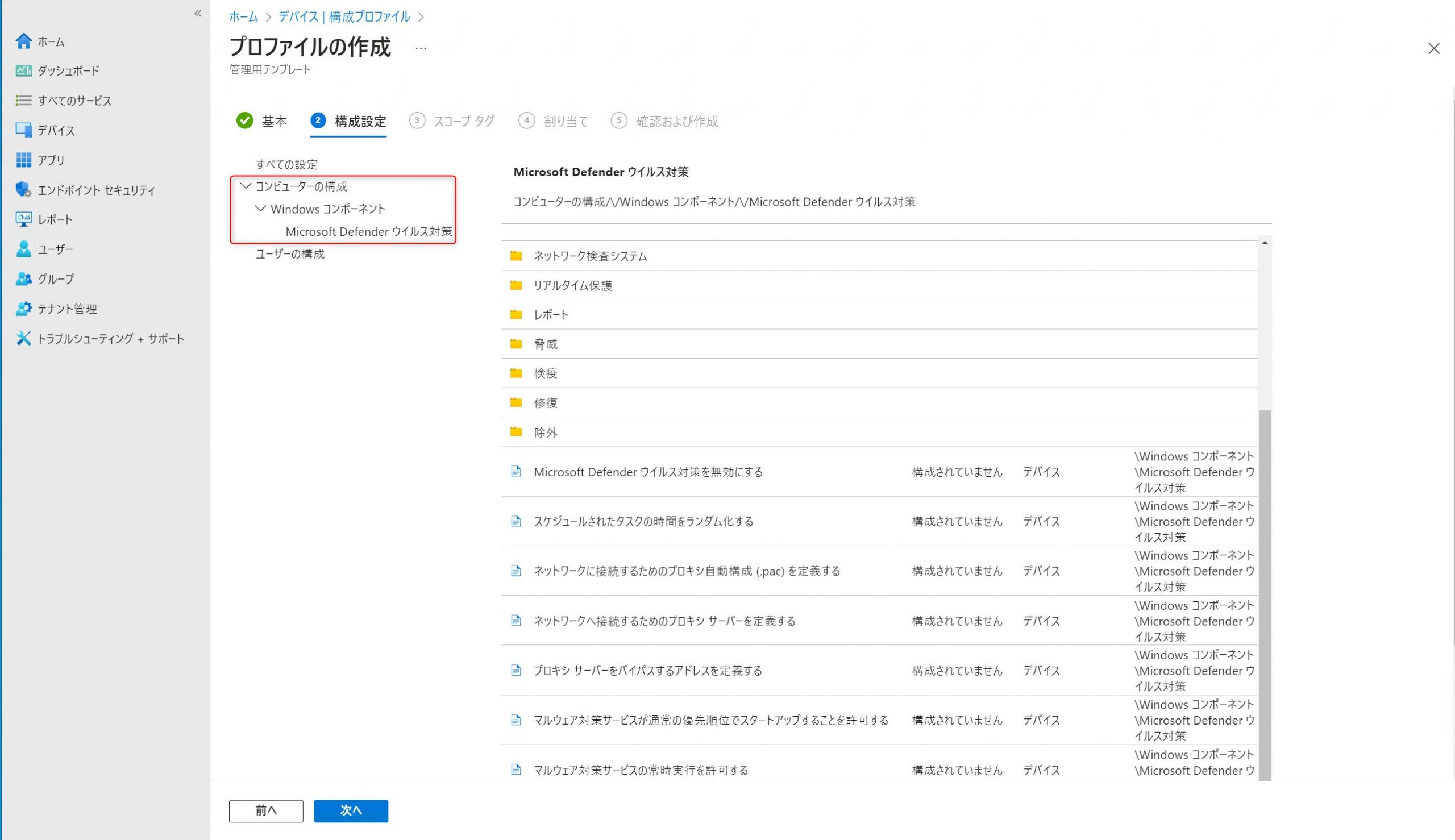

プロファイル名を決定後に[次へ]を押下すると、[構成設定]画面に遷移します。

この[構成設定]画面遷移後、以下のパスの部分へ移動することでMicrosoft Defenderの設定を行うことが可能です。

[コンピューターの構成]>[Windowsコンポーネント]>[Microsoft Defender ウィルス対策]

欠点

Microsoft Defenderの主な欠点として、有料のサードパーティ製のセキュリティ対策ソフトに比べれば幾分か機能は落ちてしまうことがあげられます。

特に弱い部分として、迷惑メールのブロックが苦手であるという特徴があります。

また企業として管理する場合、以下のような欠点が見受けられます。

- 検出履歴や、検出されたファイルの詳細情報を取得できない

- 情報の刷新が遅く、誤検知が発生する可能性がある

- 別途一元管理するためのツールの導入を行う必要がある

参考

Microsoft Defender for Endpoint

Microsoft Defender for EndpointもWindowsの標準機能として搭載されています。

ただローカルで動かすMicrosoft Defenderと違い、こちらはクラウドベースでの運用となっています。

機能

そんなMicrosoft Defender for EndpointはEDR( Endpoint Detection and Response )という、ユーザーが利用するパソコンやサーバー・タブレットなどの「エンドポイント」における不審な動作・挙動を検知し、迅速な対応を支援するソリューションです。

端的にいうとMicrosoft Defender for Endpointは主に 侵入したマルウェアやウィルスに対して、適宜必要な対策を行う 機能となっています。

Intuneで設定する場合

Microsoft Defender for EndpointをIntuneで管理する場合、Micorosoft 365 Defenderの管理コンソールから有効化する必要があります。

Intune管理コンソールからMicorosoft 365 Defender管理コンソールへの移動方法

まずは以下のパスに移動します。

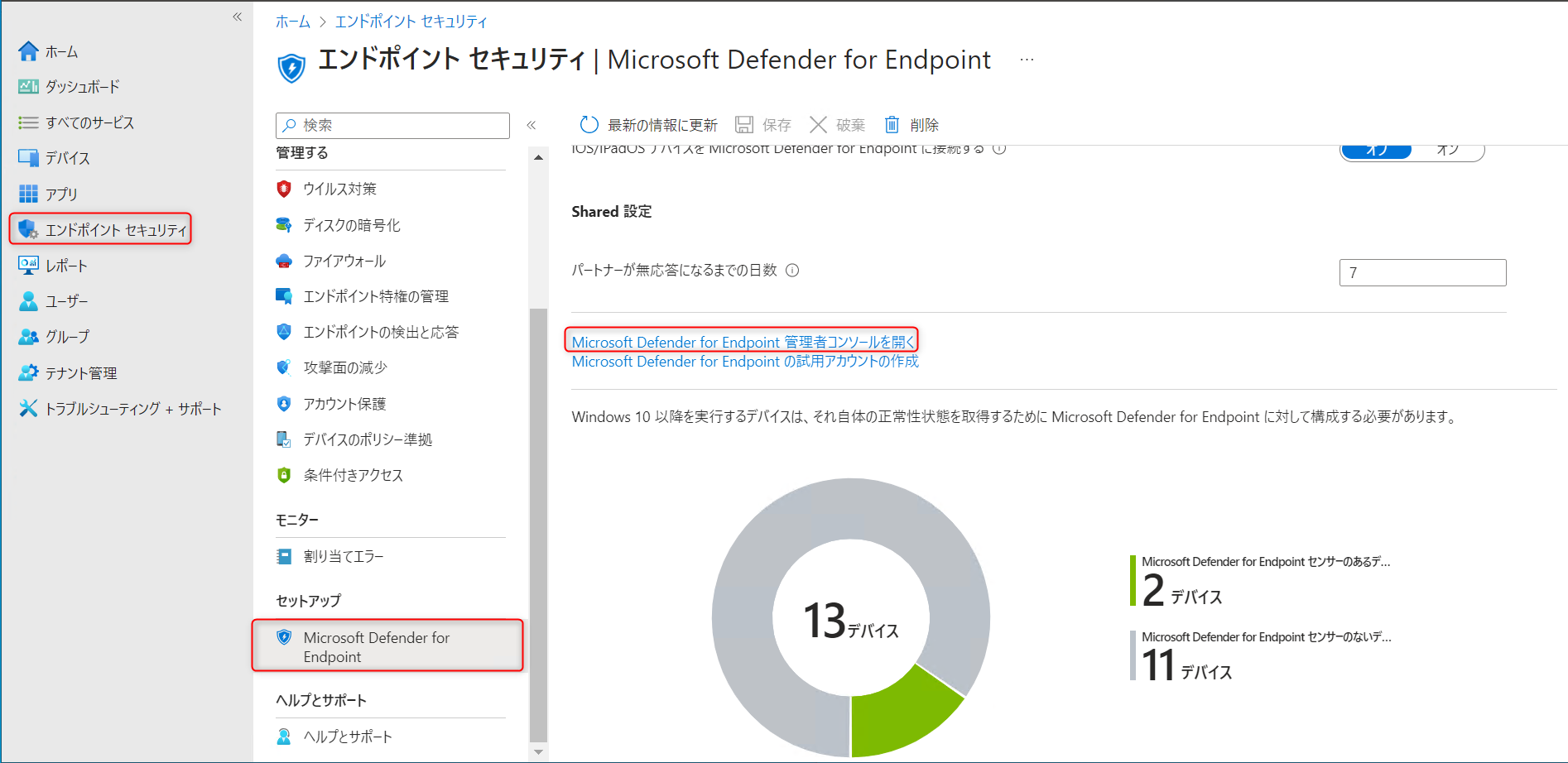

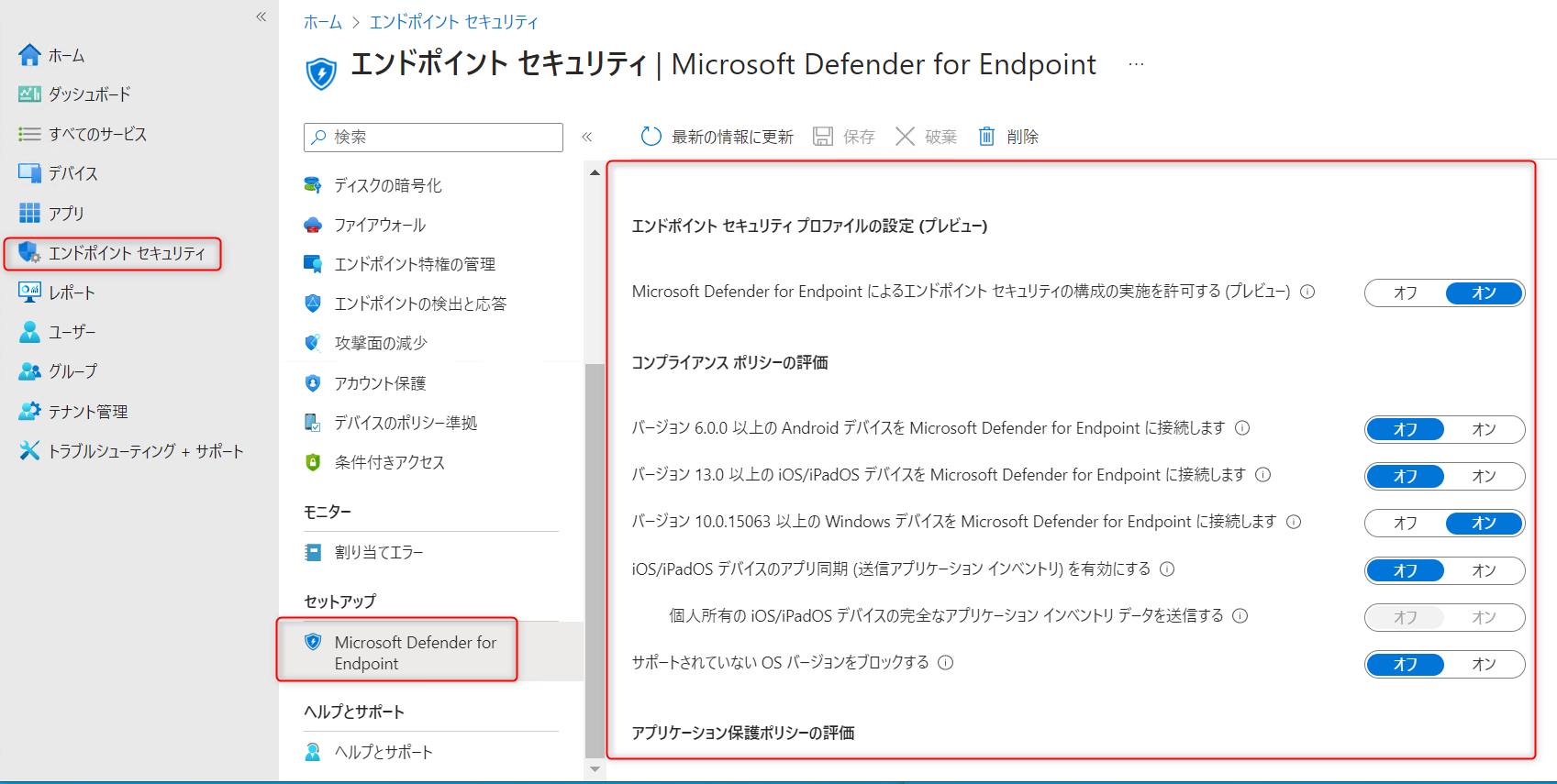

[エンドポイントセキュリティ]>[セットアップ]>[Microsoft Defender for Endpoint]

そして右ペインから「Microsoft Defender for Endpoint 管理者コンソールを開く」を押下します。

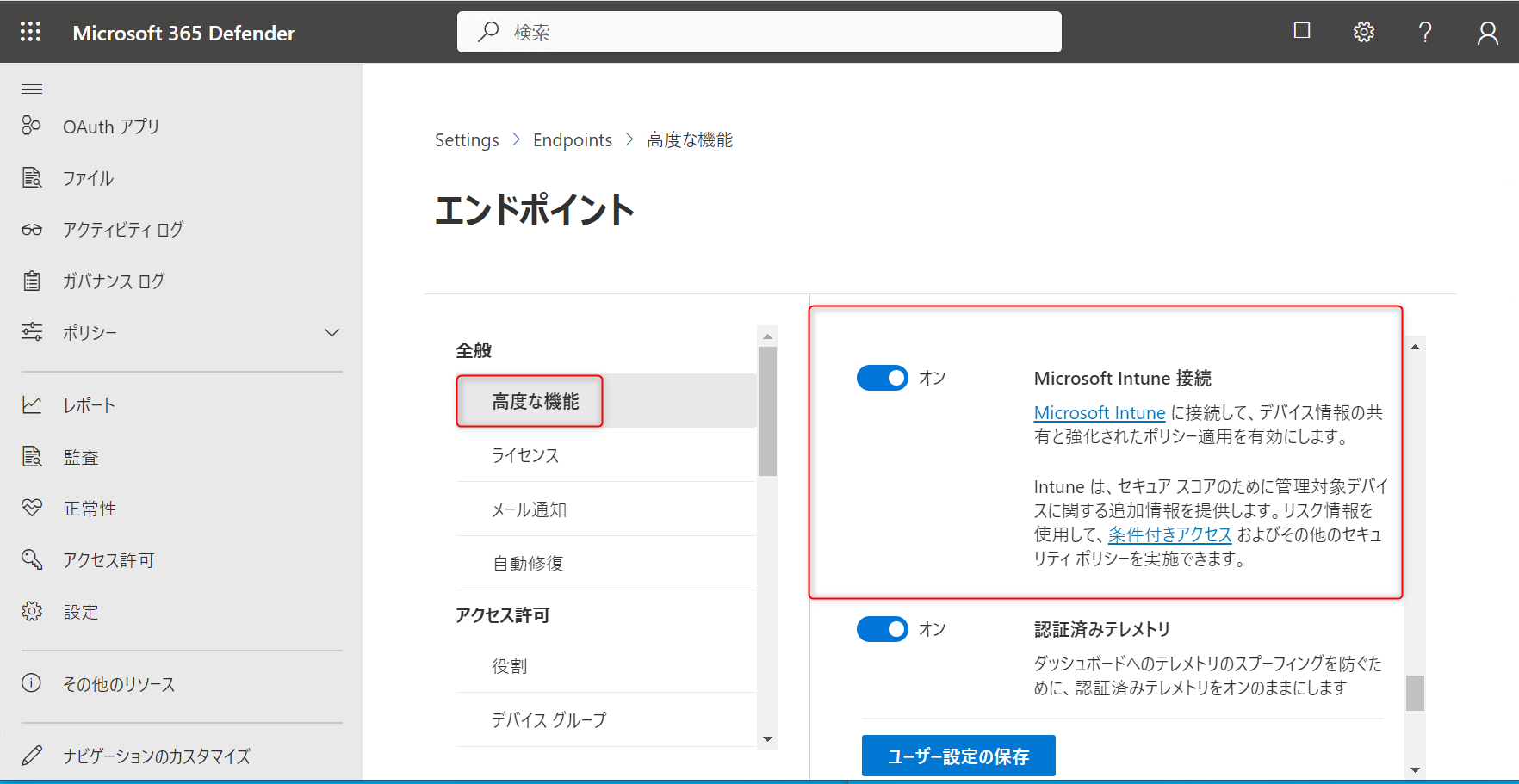

Micorosoft 365 Defender管理コンソールでの設定箇所

[設定]>[エンドポイント]

その後右ペインから[高度な機能]>[Microsoft Intune接続]をオンにすることで有効化されます。

有効化後のIntune管理コンソールでの作業

有効化が完了したら、Intune管理コンソールの以下のパスの箇所で各種設定を行います。

[エンドポイントセキュリティ]>[セットアップ]>[Microsoft Defender for Endpoint]

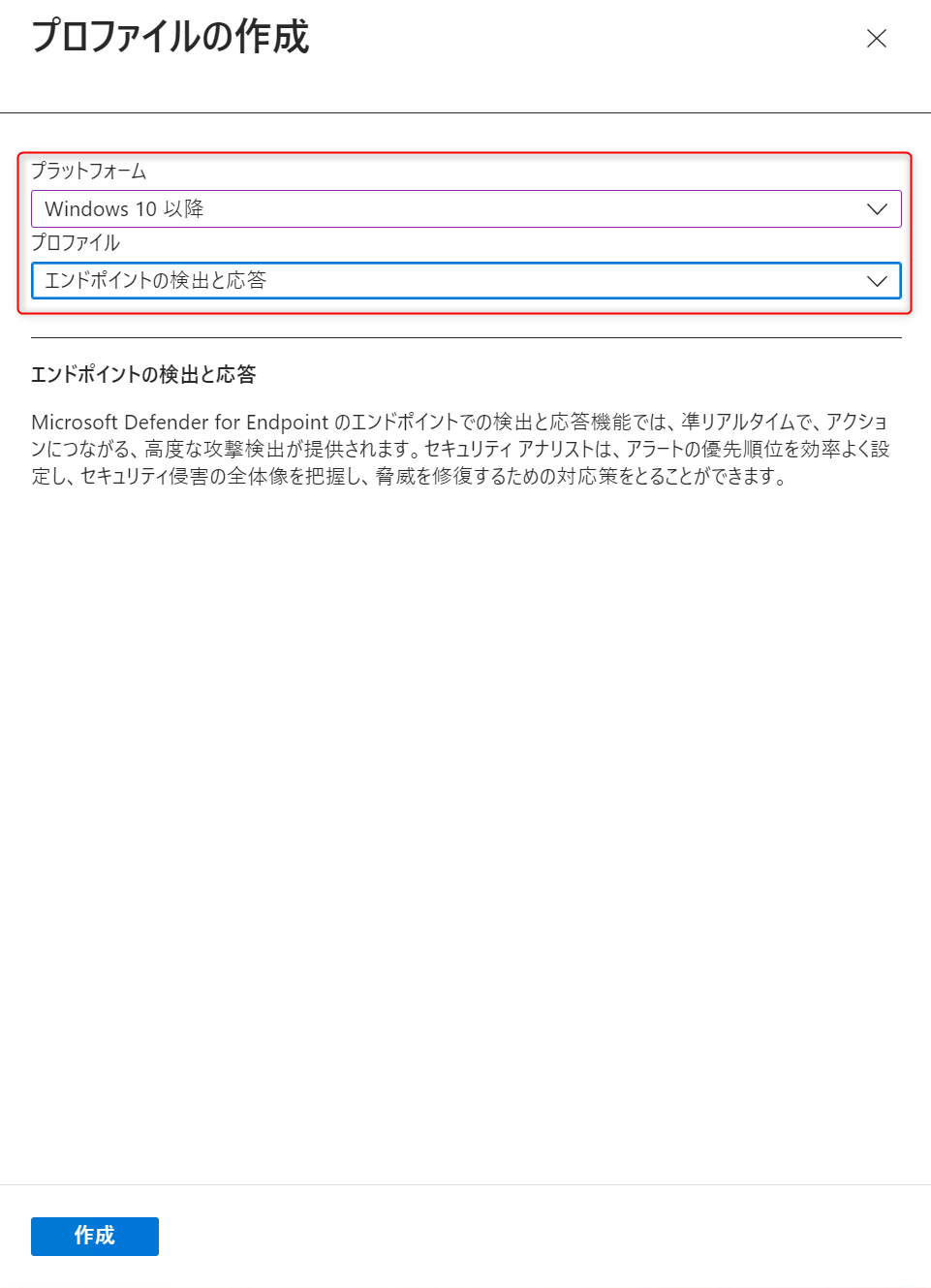

設定が完了したら、以下のパスからプロファイルを適用したい端末に展開します。

[エンドポイントセキュリティ]>[管理する]>[エンドポイントの検出と応答]

プラットフォーム:Windows10以降

プロファイルの種類:[エンドポイントの検出と応答]

欠点

Microsoft Defender for Endpointに限らずEDR製品すべてに共通するデメリットとなりますが、社内独自のソフトウェアがある場合、ウィルスと誤検知されてしまう可能性があります。

なぜならばEDR製品はウィルスの情報をクラウドベースで収集しているため、使用率の低いソフトウェアの場合は、問題ないファイルだと判断する材料がないためウィルスと判断されてしまうのです。

もちろん事前に社内独自のソフトウェアを除外リストに登録すればその心配もありません。

またWindowsの標準機能であると前述しましたが、実際に管理する際には管理端末の数だけライセンスを購入する必要があります。

最後に

ここまでの内容をみるとMicrosoft DefenderとMicrosoft Defender for Endpointは全く別の方法でマルウェア・ウィルスを防いでいるプログラムであることが分かりました。

そのためどちらか片方だけ使用するのではなく、両方使用することでより強固なセキュリティとなるようです。

他にも弊社では様々なMECM、Intuneに関する対応を行っています。お困りごとがございましたらぜひともご連絡ください!