[修正済][PrintNightmare]Windowsの印刷スプーラーにゼロデイ脆弱性CVE-2021-34527

![[回避策あり][PrintNightmare]Windowsの印刷スプーラーにゼロデイ脆弱性CVE-2021-34527](https://a-zs.net/wordpress/wp-content/uploads/2021/07/cve-2021-1675-01.eye_.jpg)

Windowsの印刷スプーラーにゼロデイ脆弱性CVE-2021-34527が発見されました。ドメインコントローラーにおいて、公開された実証コード「PrintNightmare」で任意のリモートコードが実行できます。

(2021/7/7) 修正プログラムが提供されました。

[緊急]Windows累積更新プログラムKB5004945 KB5004947を定例外リリース!ゼロデイ脆弱性PrintNightmareを修正

問題の概要

2021年6月の累積更新プログラムで脆弱性「CVE-2021-1675」が解消されたことで、自身が発見した脆弱性が修正されたと勘違いしたセキュリティ会社が「Printer Nightmare」と呼ばれる検証用プログラムコードを公開しました。

しかし「PrintNightmare」で発生する脆弱性は、ドメインコントローラーにおいては2021年6月の累積更新プログラムでは完全に防げず、結果的にゼロデイ脆弱性「CVE-2021-34527」が知られることになりました。

ドメインコントローラー以外は対処しなくてもよい?

Microsoftのアナウンスによるとドメインコントローラーが影響を受けるとのことです。ただ、まだ調査中で不明な点もあります。

ドメインコントローラーではない場合であっても、以下のケースで影響を受けるようです。

- “ポイント アンド プリント” が有効である

- EnableLUA が無効である

- Authenticated Users グループが、「緩和策」セクションに記載されているグループのいずれかに入れ子にされている場合

印刷しないサーバーやホストの印刷スプーラーサービスを可能な限り無効にしておくことをおすすめします。

回避策

Microsoftから2種類の回避策が示されています。

【回避策1】印刷スプーラーサービスを無効にする

▼印刷スプーラーサービスを停止・無効にする方法は以下の記事を参照して下さい。

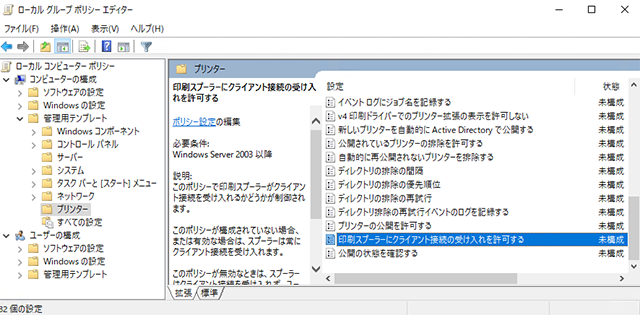

【回避策2】グループポリシーで「印刷スプーラーがクライアント接続を受け入れるのを許可する」を無効にする

コンピューターの構成 > 管理用テンプレート > プリンター の「印刷スプーラーがクライアント接続を受け入れるのを許可する」を無効にして、リモート攻撃をブロックします。

▼詳しくはこちらを参照してください

回避策の影響

プリントサーバーとして機能しなくなります。

PrintNightmare問題の時系列

2021年6月29日

「PrintNightmare」実証コードが公開

Windowsの印刷スプーラーの脆弱性(CVE-2021-1675)を悪用して任意コードの実行が可能になることを実証したコードが6月29日、「GitHub」で公開された。この問題は「PrintNightmare」と呼ばれており、「GitHub」のプロジェクトページはすぐに削除されたものの、その内容はすでに広まっており、警戒を要する。

公開したSangfor Technologiesは、「PrintNightmare」は2021年6月の累積更新プログラムで修正されたWindowsの印刷スプーラーの脆弱性(CVE-2021-1675)を突いたものだと判断し、実証コードを公開しても問題ないと考えました。

ただ何らかの理由ですぐに実証コードは削除されました。しかし実証コードはコピーされ広まっていました。

すべてのパッチを当てた環境でも攻撃が成立すると主張する研究者もいるため、念のため、印刷スプーラーを無効化するなどの対策をとるべきかもしれない。

脆弱性は残っていると主張する研究者もいました。

2021年7月1日

「PrintNightmare」でドメインコントローラーに問題が発生することが分かる

CVE-2021-1675のパッチは、ほとんどのWindowsデバイスでPrintNightmareからも保護しますが、ドメインコントローラーは保護しなかったため、セキュリティ研究者の間で混乱が生じました。

ドメインコントローラーに関しては、2021年6月の累積更新プログラムでは防げないことが分かりました。つまり公開された実証コードを利用してゼロデイ攻撃ができることになります。

Microsoftが「PrintNightmare」を新たな脆弱性CVE-2021-34527として調査を開始

- CVE-2021-34527脆弱性は2021年6月の累積更新プログラムで修正されたCVE-2021-1675脆弱性とは異なる。

- この脆弱性は2021年6月の累積更新プログラムの前から存在していた。

- ドメインコントローラーが影響を受ける。他の種類の役割も影響を受けるかどうかはまだ調査中。

- この脆弱性を含むコードはすべてのバージョンのWindowsにある。すべてのバージョンが悪用可能かどうかはまだ調査中。

最後に

「PrintNightmare」に関しては、全てのWindowsが影響を受けるのか?ドメインコントローラー以外でも影響を受けるのか?など不明な点があります。

先に紹介しているMicrosoftの公式HPを随時確認するようにしましょう。